微软宣布将在未来的 Windows 10 版本中增加对 DoH(DNS over HTTPS)协议的支持,同时还将保留对 DoT(DNS over TLS)的支持。DoH 旨在允许通过加密的 HTTPS 连接进行 DNS 解析,而 DoT 通过传输层安全性协议(TLS)而不是使用纯文本 DNS 查找来加密和封装 DNS 查询。

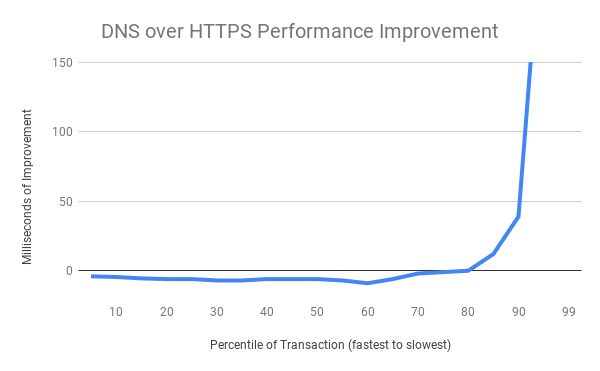

相比传统 DNS,与云端服务供应商合作通过 HTTPS 发出 DNS 请求,在无缓存的 DNS 查询上性能影响很小,大多数的查询只慢了约 6 毫秒,但从权衡安全性和保护隐私数据的角度出发,Mozilla 认为这是可以被接受的成本。而且在某些情况下,甚至能比传统 DNS 还快几百毫秒。

通过将 DoH 添加到 Windows 10 核心网络(Windows Core Networking)中,微软希望通过加密客户进行的所有 DNS 查询并删除通常在不安全的网络流量中出现的纯文本域名,来提高其客户在互联网上的安全性和隐私性。

微软表示:“很多人都认为 DNS 加密需要 DNS 集中化,但只有在加密 DNS 采用不普遍的情况下这才是正确的。要保持 DNS 的分散性,对于客户端操作系统(例如 Windows)和互联网服务提供商一样,广泛采用加密的 DNS 至关重要。”

同时微软介绍了用于确定 Windows 10 中内置的 DNS 加密协议及其配置方式的原则:

默认情况下,Windows DNS 必须具有尽可能高的私有性和功能性,而无需用户或管理员配置,因为 Windows DNS 流量代表用户浏览历史记录的快照。对于 Windows 用户来说,这意味着 Windows 可以使他们的体验尽可能地私密化;对于微软方面,这意味着其将设法在不更改用户和系统管理员设置的已配置 DNS 解析器的情况下加密 Windows DNS 流量。

注重隐私的 Windows 用户和管理员即使不知道 DNS 是什么也需要引导他们进行 DNS 设置。许多用户有兴趣控制自己的隐私,并寻找以隐私为中心的设置,例如应用程序对摄像头和位置的权限,但可能没注意到或不知道 DNS 设置,或者可能并不理解其重要性。

Windows 用户和管理员需要能够通过尽可能少的简单操作来改进其 DNS 配置。必须确保不需要 Windows 用户需要专业知识或工作,就可以从加密的 DNS 中受益。企业策略和 UI 操作都应该只需要执行一次,而不需要维护。

在配置后 Windows 用户和管理员需要明确允许来自加密 DNS 的回退。将 Windows 配置为使用加密的 DNS 后,如果 Windows 用户或管理员未收到其它说明,则应假定禁止回退到未加密的 DNS。

详情查看原博客: